CSRF跨站请求伪造攻击

CSRF(Cross-Site Request Forgery),中文名称:跨站请求伪造攻击

理解: 攻击者可以盗用你的登陆信息,以你的身份模拟发送各种请求。攻击者只要借助少许的社会工程学的诡计,例如通过 QQ 等聊天软件发送的链接(有些还伪装成短域名,用户无法分辨),攻击者就能迫使 Web 应用的用户去执行攻击者预设的操作。例如,当用户登录网络银行去查看其存款余额,在他没有退出时,就点击了一个 QQ 好友发来的链接,那么该用户银行帐户中的资金就有可能被转移到攻击者指定的帐户中。

所以遇到 CSRF 攻击时,将对终端用户的数据和操作指令构成严重的威胁。当受攻击的终端用户具有管理员帐户的时候,CSRF 攻击将危及整个 Web 应用程序。

CSRF 原理

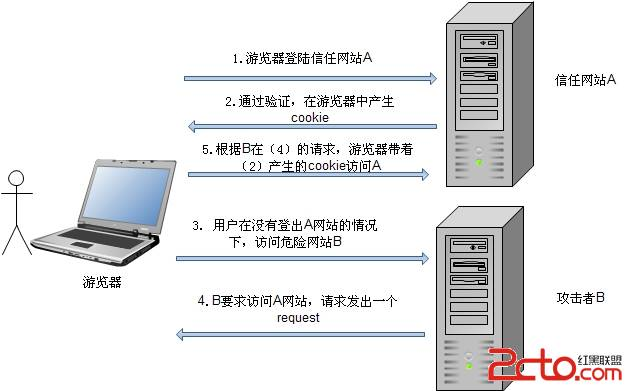

下图大概描述了 CSRF 攻击的原理,可以理解为有一个小偷在你配钥匙的地方得到了你家的钥匙,然后拿着钥匙去你家想偷什么偷什么。

完成 CSRF 攻击必须要有三个条件:

1、用户已经登录了站点 A,并在本地记录了 cookie

2、在用户没有登出站点 A 的情况下(也就是 cookie 生效的情况下),访问了恶意攻击者提供的引诱危险站点 B (B 站点要求访问站点A,如b站点有 img 标签 <img src="a站点连接"> ,一些浏览器默认策略是,允许在 <img>、<iframe>、<script>、<link> 等标签中发送用于认证的第三方Cookie,从而导致CSRF攻击成功)。

3、站点 A 没有做任何 CSRF 防御

预防 CSRF

CSRF 的防御可以从服务端和客户端两方面着手,防御效果是从服务端着手效果比较好,现在一般的 CSRF 防御也都在服务端进行。服务端的预防 CSRF 攻击的方式方法有多种,但思路上都是差不多的,主要从以下两个方面入手:

1、正确使用 GET,POST 请求和 cookie,因为<img>、<iframe>、<script>、<link> 等带有src属性的标签只能够发起一次GET请求,所以敏感操作用post请求;

非 GET 请求中增加 token,每个用户生成一个唯一的 cookie token,所有表单都包含同一个伪随机值,这种方案最简单,因为攻击者不能获得第三方的 cookie(理论上),所以表单中的数据也就构造失败,但是由于用户的 cookie 很容易由于网站的 XSS 漏洞而被盗取,所以这个方案必须要在没有 XSS 的情况下才安全。

2、每个 POST 请求使用验证码甚至短信验证,这个方案算是比较完美的,但是需要用户多次输入验证码,用户体验比较差,所以不适合在业务中大量运用。(对于牵扯到金钱等敏感操作时,这样做是值得的)

3、渲染表单的时候,为每一个表单包含一个 csrfToken,提交表单的时候,带上 csrfToken,然后在后端做 csrfToken 验证。这是目前web上最常用的方法。

CSRF 的防御可以根据应用场景的不同自行选择。CSRF 的防御工作确实会在正常业务逻辑的基础上带来很多额外的开发量,但是这种工作量是值得的,毕竟用户隐私以及财产安全是产品最基础的根本。